Социальная инженерия

Социальная инженерия — это метод управления действиями человека без использования технических средств.

Метод основан на использовании слабостей человеческого фактора и считается очень разрушительным.

Ввел этот термин осуждённый компьютерный преступник и консультант по безопасности Кевин Митник, заявивший, что для злоумышленника гораздо проще хитростью выудить информацию из системы, чем пытаться взломать её.

Все техники социальной инженерии основаны на особенностях принятия решений людьми, суть которых в том, что человек должен кому-либо доверять в социальной среде воспитания.

Техники социальной инженерии:

Претекстинг — это действие, отработанное по заранее составленному сценарию (претексту). В результате цель должна выдать определённую информацию или совершить определённое действие.

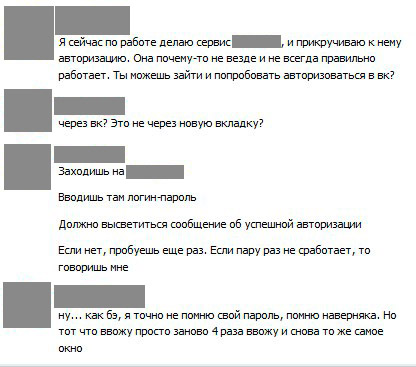

|

| Пример претекстинга с целью взлома аккаунта социальной сети |

Пример: злоумышленник может позвонить работнику компании (под видом технической службы) и выведать пароль, сославшись на необходимость решения небольшой проблемы в компьютерной системе

Фишинг — техника, направленная на жульническое получение конфиденциальной информации по сети путем подделки официальных документов или писем.

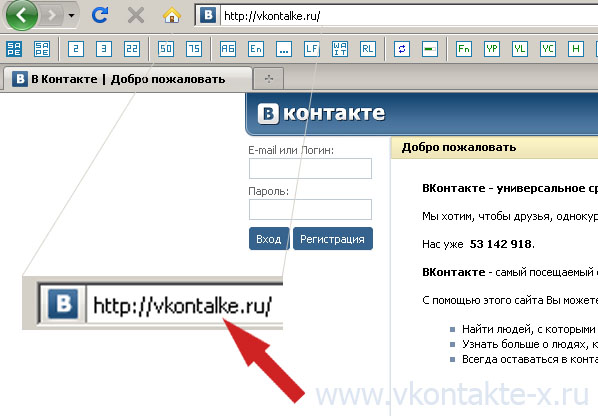

|

| Пример фишингового сайта |

Пример: цель получает письмо от банка или платёжной системы — требующее «проверки» определённой информации Это письмо обычно содержит ссылку на фальшивую веб-страницу, имитирующую официальную, и содержащую форму, требующую ввести конфиденциальную информацию — от домашнего адреса до пин-кода банковской карты.

Троянский конь

Эта техника эксплуатирует любопытство либо алчность цели. На компьютер внедряется троянская программа.

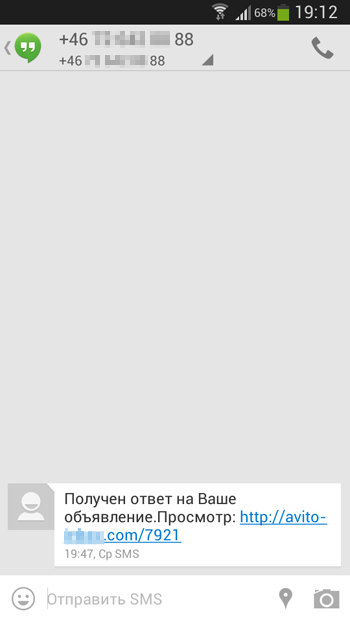

|

| Распространение троянцев под видом ответа на объявление. Это не ссылка, а кнопка "Загрузить вирус" |

Пример: злоумышленник отправляет e-mail, содержащий во вложении «клёвый» или «сексуальный» скринсейвер, важный апгрейд антивируса или даже свежий компромат на сотрудника.

Дорожное яблоко

Этот метод атаки представляет собой адаптацию троянского коня и состоит в использовании физических носителей. Злоумышленник может подбросить инфицированный диск или флешку в месте, где носитель может быть легко найден (туалет, лифт, парковка). Носитель подделывается под официальный и сопровождается подписью, призванной вызвать любопытство.

Пример: злоумышленник может подбросить флешку с корпоративным логотипом и ссылкой на официальный сайт компании цели, и снабдить ее надписью «Заработная плата руководящего состава Q1 2017». Диск может быть оставлен на полу лифта или в вестибюле.

Методы защиты от социальной инженерии:

Антропогенные методы:

- Привлечение внимания людей к вопросам безопасности.

- Осознание пользователями всей серьезности проблемы и принятие политики безопасности системы.

- Изучение и внедрение необходимых методов и действий для повышения защиты информационного обеспечения

Минус антропогенных методов – они пассивны. Огромный процент пользователей не обращает внимания на предупреждения, даже написанные самым заметным шрифтом

В компьютерной безопасности это явление получило название «проблема пляшущих свинок»

Проблема "пляшущих свинок"

Под проблемой пляшущих свинок подразумевается отношение пользователя к компьютерной безопасности, когда, стремясь получить желаемое, пользователь обычно игнорирует угрозу безопасности/

Учитывая это, безопасность системы должна быть спроектирована так, чтобы не возникало необходимости спрашивать мнение пользователя, часто технически неграмотного/

Термин этот ввели специалисты в области защиты информации Гари Мак-Гроу и Эдвард Фельтен:

«Если дать пользователю выбрать между пляшущими свинками и безопасностью, он выберет пляшущих свинок. Если случайный посетитель, кликая на кнопку, обещающую пляшущих по экрану свиней, получит сообщение о потенциальной опасности данной программы, он не подумает отказываться от пляшущих свиней. Даже если компьютер запросит подтверждения с текстом: «Приложение ПЛЯШУЩИЕ СВИНКИ, возможно, содержит зловредный код, который может нанести необратимый ущерб вашему компьютеру, украсть все ваши сбережения и ослабить способность иметь детей», пользователь нажмет «ОК», не читая. Спустя тридцать секунд он забудет, что такое предупреждение когда-либо существовало»

В ходе исследования фишинга участникам продемонстрировали ряд поддельных сайтов, включая один, имитирующий главную страницу известного банка. «Симпатичный» дизайн, степень детализации и тот факт, что сайт не требовал чересчур много данных, показались убедительными большинству участвующих. Двое (из двадцати) сослались на анимированную заставку с медведем (якобы, «это должно быть не так просто подделать»). Участникам в целом понравилась обаятельная заставка, и многие даже перезагружали страницу, чтобы просмотреть ролик сначала.

Подробнее с методами социальной инженерии в можете познакомиться в видео:

Подробнее с методами социальной инженерии в можете познакомиться в видео:

Комментариев нет:

Отправить комментарий